假如有攻击者通过浏览器输入自己服务器的IP,访问用Trap Server模拟的WEB服务,在Trap Server主界面里就会自动监听并显示攻击者的访问操作记录.例如,分离一些重复信息后,看到如下的记录. 也可以修改,比如系统安装了IIS,占用了80,

DMZ区重点监控 在DMZ区中通过分接器给每个关键应用服务器连接一个专门的网络引擎,以保证对关键主机的重点监控,这样既可以加强监测的针对性引擎,同时也便于过滤策略和检测策略的定制. 多网段监控 网络中划分多个网段时,通常每个网段需要配置一个入侵

我们的检测模型建立在HIDS上,甚至可以实现路由协议中的部分安全机制,如图4所示. 图4 移动自组网模式中的入侵检测架构当数据包到达主机后,如果属于本机数据,数据包将被解密,在将它递交给上层之前,先送至基于主机的误用检测引擎进行检测,根据检测结果,

01、信息收集探测 攻击者在确定好攻击目标后,立即展开对攻击目标信息的收集,该过程非常重要,收集到的攻击目标信息量完整与否,甚至决定该次的攻击是否成功. 利用nmap对目标主机进行端口的服务识别,探测服务版本号等详细信息,从而获取攻击前夕所需情报信

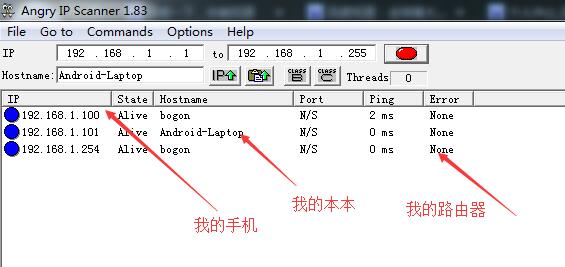

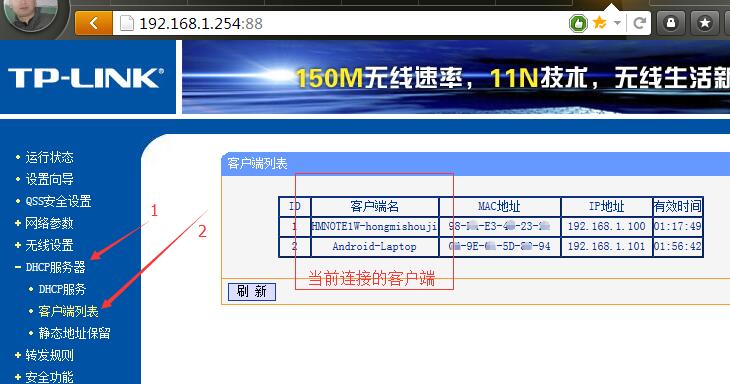

局域网入侵工具: 一般要用到三个:NTscan变态扫描器,Recton--D贺免杀专用版,DameWare迷你中文版 4.5. (前两个工具杀毒软件都会报毒,建议将杀毒软件实时防毒暂时关掉,并将这两个软件的压缩包加密,防止被杀.) 其实并不像人们想

我们再用DocumentProperties.vbs来举两例,用它也直接可以探测本机信息的.较早个是cscript DocumentProperties.vbs WinNT://./administrator,查看本机administrator的信息,看一

网友:苏赤:那占据了它位置好久的令人厌烦的同胞姐妹,终于被她赶走了去。

网友:陈煜袄:那黑色玄冰早已将他的双脚冻住,但是也仅仅是冻住而已。

网友:杨川:明明是才冒出来的人,有什么样的资本能叫云笙如此上心?

网友:钟周翦:佐助,快点洗漱一下来吃饭了。

网友:邹烦漠:辰九又在旁边,他们自然得交手!

网友:贾台嘏: ……

网友:王讳蒉:“我在七星海阁的宝物盛会上买下了《黑暗界》绝学孤本,这一绝学颇为适合我,让我有感悟突破了合一境,更一举掌握了黑暗界第一式‘黑暗气泡’,当然也有拂灵心果的帮助。

|

|

- 上一篇:动感单车的好处 动感单车对女性坏处_动感单车主要瘦哪里

- 下一篇:返回列表